“您的服务器已被攻陷,数据库正在导出”——当这条告警弹出时,老王正在茶水间泡咖啡。从黑客发起攻击到拿到核心数据,总共耗时4.7秒,比他点的奶茶送到还快。更讽刺的是,这个价值百万的漏洞并非什么高深莫测的0day,而是Nginx配置文件里一个被99%开发者忽略的”裸体”设置。

就像冬天出门忘记拉拉链,90%的Nginx服务器都在互联网上”裸奔”。安全专家戏称:”现在黑进一个配置不当的Nginx服务器,比闯进小区快递柜还容易——至少快递柜还需要验证码。”

漏洞解剖

1、 服务器指纹暴露:相当于给黑客递上地图

# 错误示范:默认配置

server {

listen 80;

server_name _; # 通配符配置看似方便,实则开门揖盗

root /var/www/html;

# 缺少安全头配置

}Nginx默认会在响应头中泄露版本号(如Server: nginx/1.21.0),这相当于告诉黑客:”我家锁是XX牌子的C级锁,你懂的”。更要命的是server_name _这种通配符配置,会让服务器成为所有未匹配域名的”接盘侠”,黑客只需伪造Host头就能直接访问你的后端服务。

2、目录遍历漏洞:把服务器硬盘变成公共网盘

当autoindex on被错误启用时,服务器就会变身”在线文件管理器”。去年某教育机构因此泄露了10万份学生信息,原因竟是实习生为了方便自己传文件,在配置里加了这行代码。想象一下,你的数据库备份、API密钥、用户密码就这样整整齐齐地陈列在互联网货架上,等待黑客选购。

3、缺少请求限制:让服务器累到”罢工”

没有配置limit_req_zone的Nginx就像没有保安的商场——谁都能进来随便逛。某电商平台曾在促销活动中被恶意请求击垮,事后查明服务器每秒接收超过2万个请求,而正常配置下应该限制在200个以内。这就好比你家大门永远敞开,还在门口挂着”欢迎随便拿”的牌子。

黑客视角:5秒攻陷服务器的标准操作

第1秒:发送HEAD /请求,获取服务器指纹(Server: nginx/1.18.0)

第2秒:扫描常见路径(/admin、/backup),发现目录遍历漏洞

第3秒:下载/etc/passwd文件,获取用户列表

第4秒:利用autoindex找到数据库备份文件sql_backup_20250701.sql

第5秒:通过../路径穿越,读取/root/.ssh/id_rsa私钥

整个过程行云流水,就像用钥匙打开自家房门。某渗透测试工程师坦言:”现在我面试新人,都会让他们配置一个安全的Nginx环境,结果80%的人都会漏掉至少3个高危项。”

保命指南:5分钟安全配置清单

基础安全配置

# 隐藏版本号

server_tokens off;

# 开启请求限制(每秒20个请求,最多缓存100个)

limit_req_zone $binary_remote_addr zone=one:10m rate=20r/s;

# 禁用目录浏览

autoindex off;

# 安全响应头

add_header X-Content-Type-Options "nosniff";

add_header X-Frame-Options "DENY";

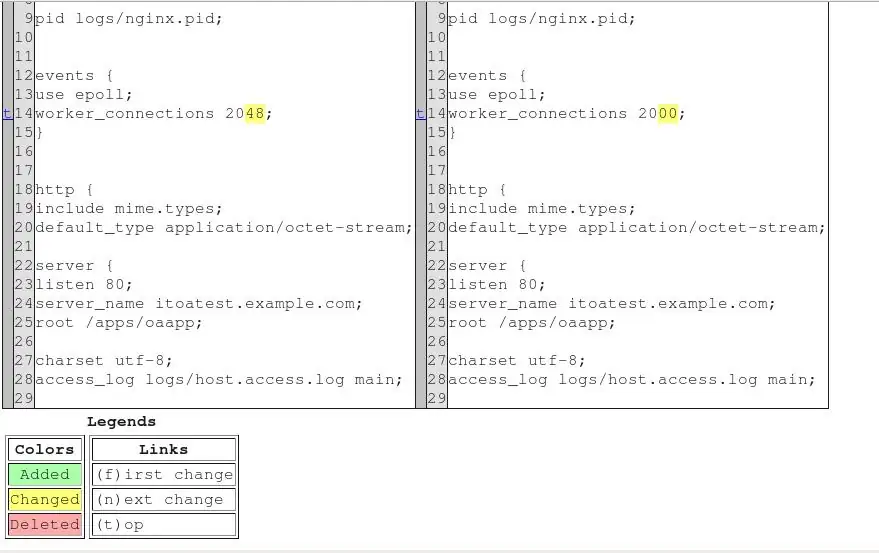

add_header X-XSS-Protection "1; mode=block";配置对比:从”裸奔”到”防弹衣”

| 配置项 | 危险配置 | 安全配置 | 作用 |

| server_tokens | on | off | 隐藏Nginx版本号 |

| autoindex | on | off | 禁止目录浏览 |

| limit_req | 未配置 | rate=20r/s | 防止DoS攻击 |

| X-Frame-Options | 未配置 | DENY | 防止点击劫持 |

漏洞检测工具推荐

1. Nginx Config Checker:在线配置检测工具(nginxconfig.io)

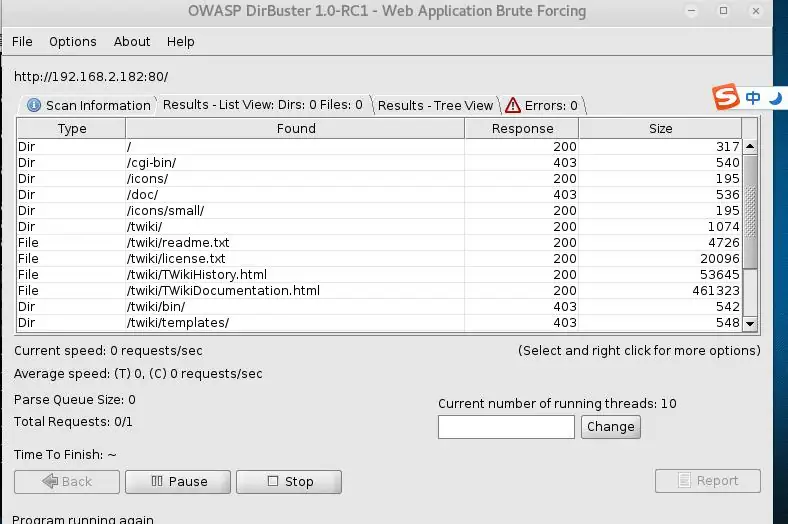

2. DirBuster:目录遍历漏洞扫描(如图所示)

3. sslyze:SSL配置安全检测

现在就打开你的终端,输入nginx -T检查配置。

转载作品,原作者:祁丶祁,文章来源:https://www.toutiao.com/article/7523448186879361575

微信赞赏

微信赞赏  支付宝赞赏

支付宝赞赏